本文已获授权 转载请联系原作者来源 | 中国青年报编辑 | 赵雅锦

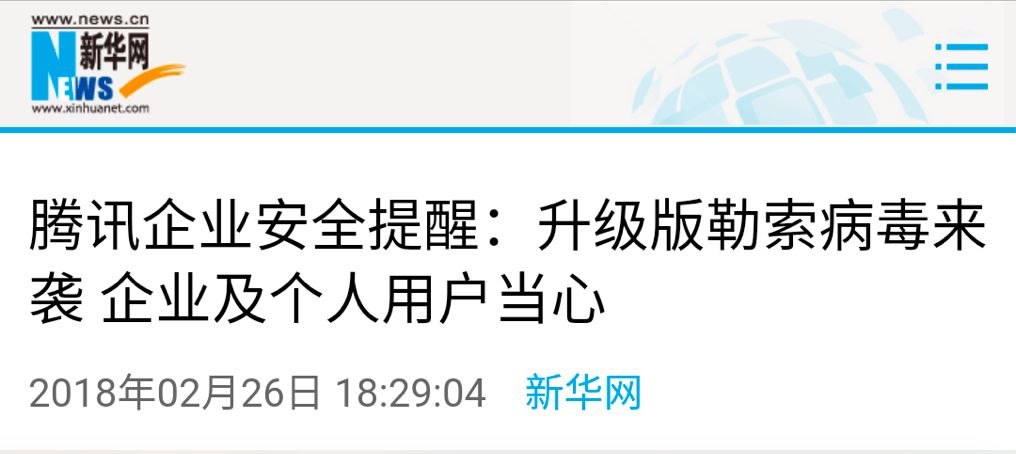

导读 去年发生的勒索病毒网络攻击事件让不少大学生欲哭无泪,如今又一轮新勒索病毒和ApacheTomcat安全漏洞来袭,我们如何防范?

紧急提示!发现新勒索病毒和ApacheTomcat安全漏洞

据新华网报道,春节假期刚过,国内个别医院机构服务器疑似遭最新勒索病毒攻击,数据库文件被加密破坏,已影响正常就医秩序。

经腾讯企业安全分析发现,此次出现的勒索病毒正是globeimposter家族的变种,并通过邮件来告知受害者付款方式,使其获利更加容易方便。

今天,共青团清华大学委员会微信公众平台“学生清华”发文提醒同学们注意网络安全,并转载信息化工作办公室今晨发布于info的公告。

新型勒索病毒Globelmposter在网上传播,一旦感染该勒索病毒,网络系统的数据库文件将被病毒加密,只有支付赎金才能恢复文件。

Apache发布了Tomcat存在2个安全限制绕过漏洞。漏洞存在于7.*到9.*版本,存在漏洞的系统面临被恶意攻击者访问到目标系统表面上受限制的WEB应用程序资源的可能,直接影响到系统的安全性,此次漏洞被定为高危级别。

学校已在校园网出口采取了必要的防范措施,但还是提请校内各单位和师生立即做出防范,及时进行系统更新,规避风险。

Globelmposter是目前流行一类勒索病毒,它会加密磁盘文件并篡改后缀名为。Techno、。Doc、。CHAK、FREEMAN、TURE等形式。由于其采用高强度非对称加密方式,受害者在没有秘钥的情况下无法恢复文件,如需恢复总要资料只能被迫支付赎金。Globelmposter勒索病毒攻击相对普通的勒索病毒首要区别在于:该病毒不具备主动传播性,是由黑客渗透进入内网后,在目标主机上人工植入,该病毒具有极强的破坏性和针对性,目前很难被破解。

遇勒索病毒,此前不少大学生中招

此前几次勒索病毒大浩劫,不知道大家是否记忆犹新?

比如,臭名昭著的WannaCry和ExPetr(也称作Petya和NotPetya)。

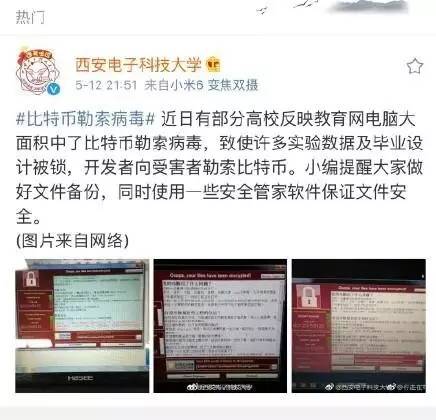

尤其是去年5月发生的勒索病毒网络攻击事件让不少大学生欲哭无泪。

中招后,电脑上的资料文档会被锁,需要付费才能解锁。不少同学的论文、设计等重要资料宣告“沦陷”。

不少高校有关部门发布“紧急通知”:

而去年10月,据@新华国际报道,又一轮勒索病毒来袭,多国中招。

那次勒索病毒名为“坏兔子”,采用加密系统防止网络安全专家破解恶意代码,与6月底爆发的“NotPetya”病毒有相似的传播方式。

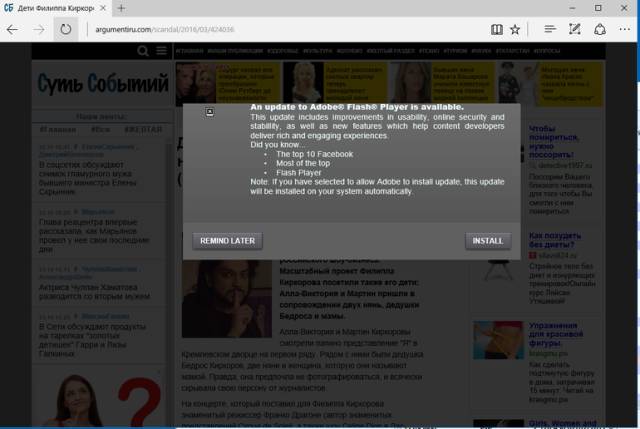

据中新网报道,金山毒霸安全实验室分析发现,坏兔子病毒传播者首先伪造一个Adobe Flash Player有安全更新的假消息,用来欺骗目标用户下载安装。

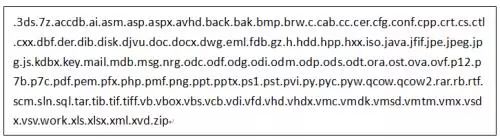

伪造Adobe Flash更新页面 图源:ESET公司一旦安装中毒后,病毒就会加密含以下扩展名的文件:

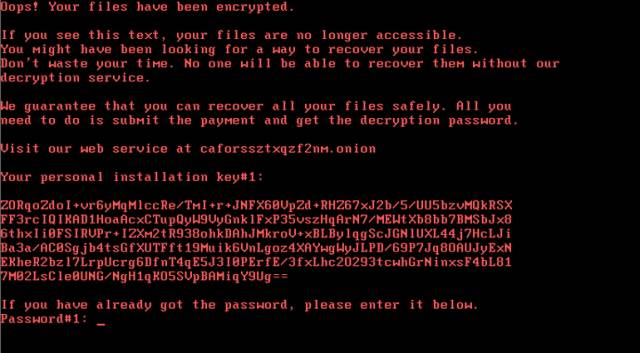

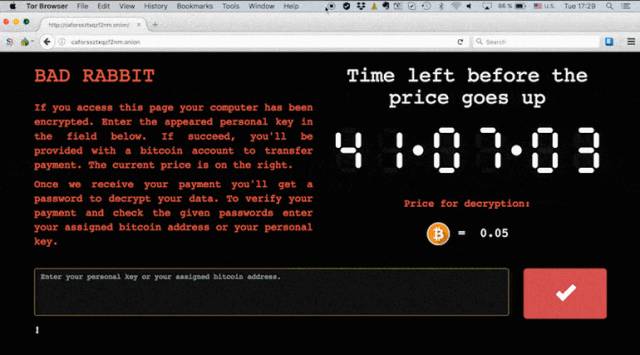

成功感染之后,“坏兔子”会向受害者们提供了一张“勒索纸条”,告诉他们,他们的文件已经“不能再用了”,“没有我们的解密服务,谁也无法恢复。”

勒索页面 图源:ESET公司

和其他勒索病毒不同,该病毒加密破坏后的文档,并不修改文档扩展名,故中毒用户只在病毒弹出索要比特币的窗口或双击打开文档时才会发现系统已遭破坏。受害者会看到一个支付页面,页面上有一个倒计时计时器。他们被告知,在最初的40个小时内,支付解密文件的费用是0.05比特币——大约285美元。那些在计时器到达零之前不支付赎金的人被告知,费用将会上升,他们将不得不支付更多的费用。

支付倒计时页面 图源:卡巴斯基实验室

该病毒还会利用局域网共享服务传播,如果局域网内用户较多使用了弱密码,一旦在内网出现感染,就可能造成较大影响。这一次该如何防范?

如今,又一轮新勒索病毒和ApacheTomcat安全漏洞来袭,我们如何防范?

Globelmposter勒索病毒防范提示

经安全专家分析,存在弱口令且Windows远程桌面服务(3389端口)暴露在互联网上、未做好内网安全隔离、Windows服务器或终端未部署或未及时更新杀毒软件等漏洞和风险的信息系统更容易遭受该病毒侵害。

防范提示:

一、及时加强终端、服务器防护。所有服务器、终端应强行实施复杂密码策略,杜绝弱口令;安装杀毒软件、终端安全管理软件并及时更新病毒库;及时安装补丁;服务器开启关键日志收集功能,为安全事件的追溯提供基础。

二、严格控制端口管理。尽量关闭不必要的文件共享权限以及关闭不必要的端口,如:445、135、139、3389;建议关闭远程桌面协议。

三、及时进行个人数据备份。

四、及时上报事件。

关于ApacheTomcat存在绕过漏洞的安全提示

近日,Apache发布了Tomcat存在2个安全限制绕过漏洞的安全公告。漏洞存在于7.*到9.*版本,存在漏洞的系统面临被恶意攻击者访问到目标系统表面上受限制的WEB应用程序资源的可能,直接影响到系统的安全性,此次漏洞被官方定为高危级别。具体漏洞情况、影响范围以及网络安全工作提示汇总如下:

一、影响范围

该漏洞影响的范围包括:

9.*版本(9.0.0.M1到9.0.4)

8.*版本(8.5.0到8.5.27, 8.0.0.RC1到8.0.49)

7.*版本(7.0.0.到7.0.84)

二、安全加固提示

1、及时更新Apache版本,按照目前官方已提供安全更新版本下载(漏洞修复后版本):9.*版本(9.0.5以后版本);8.*版本(8.5.28以后版本);8.*版本(8.0.50以后版本);7.*版本(7.0.85以后版本)。

https://tomcat.apace.org/download-70.cgi

https://tomcat.apace.org/download-80.cgi

https://tomcat.apace.org/download-90.cgi

2、建议使用该产品的单位通过部署安全防护设备及时防御。

中国青年报(ID:zqbcyol 整理编辑:张力友)综合自新华网(记者周润健)、学生清华、@电商报、都市快报(ID:dskbdskb 记者:胡信昌 林碧波)、各校网站微博、@新华国际(记者包雪琳)、观察者网 (徐蕾)、中新网

-

相关文章

- 热点新闻更多>>

-

- [ 03-03 ]

- [ 03-04 ]

- [ 03-04 ]

- [ 03-04 ]

- [ 03-04 ]

- [ 03-03 ]

- [ 03-03 ]

- [ 03-04 ]

- [ 03-02 ]

- [ 03-03 ]